MISC

真假流量

黑客小李开发了一个恶意软件,他说他使用了一种混杂技术,把恶意流量包裹在大量真实流量里面,这也就可以防止防火墙检测出来。 聪明的你可以帮忙反制黑客小李吗? 格式:CBCTF{ip} 最大可尝试5次

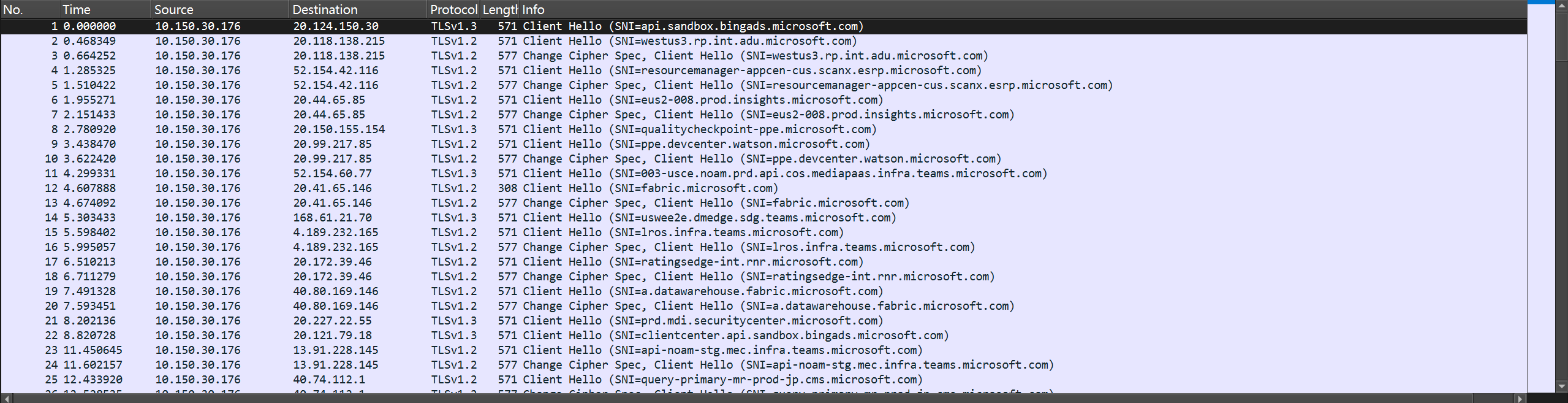

下载得到一个流量包,wireshark打开

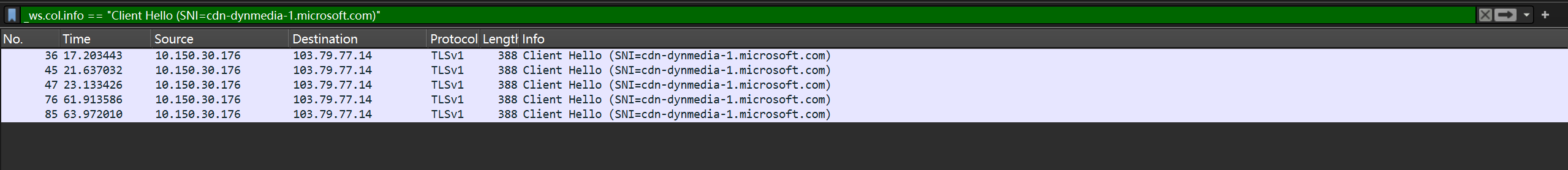

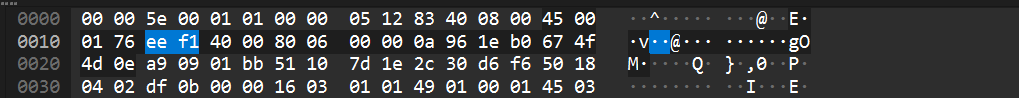

大致一看没什么明显的可疑流量,观察发现使用有TLSv1的信息,是一个较旧的协议版本,可能存在安全性问题,无法流跟踪于是1_ws.col.info == "Client Hello (SNI=cdn-dynmedia-1.microsoft.com)"进行筛选

发现十六进制包头部分存在变化,但是明文没有变化有些奇怪,提交了这个ip尝试flag,然后就通过了

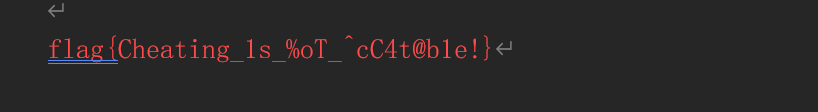

不要作弊

看似正常的运维时的截图,实则隐藏了社长要传达给参加比赛的同学们的某则指示…. flag格式为:CBCTF{} 例如:flag{test_flag} 改为 CBCTF{test_flag}

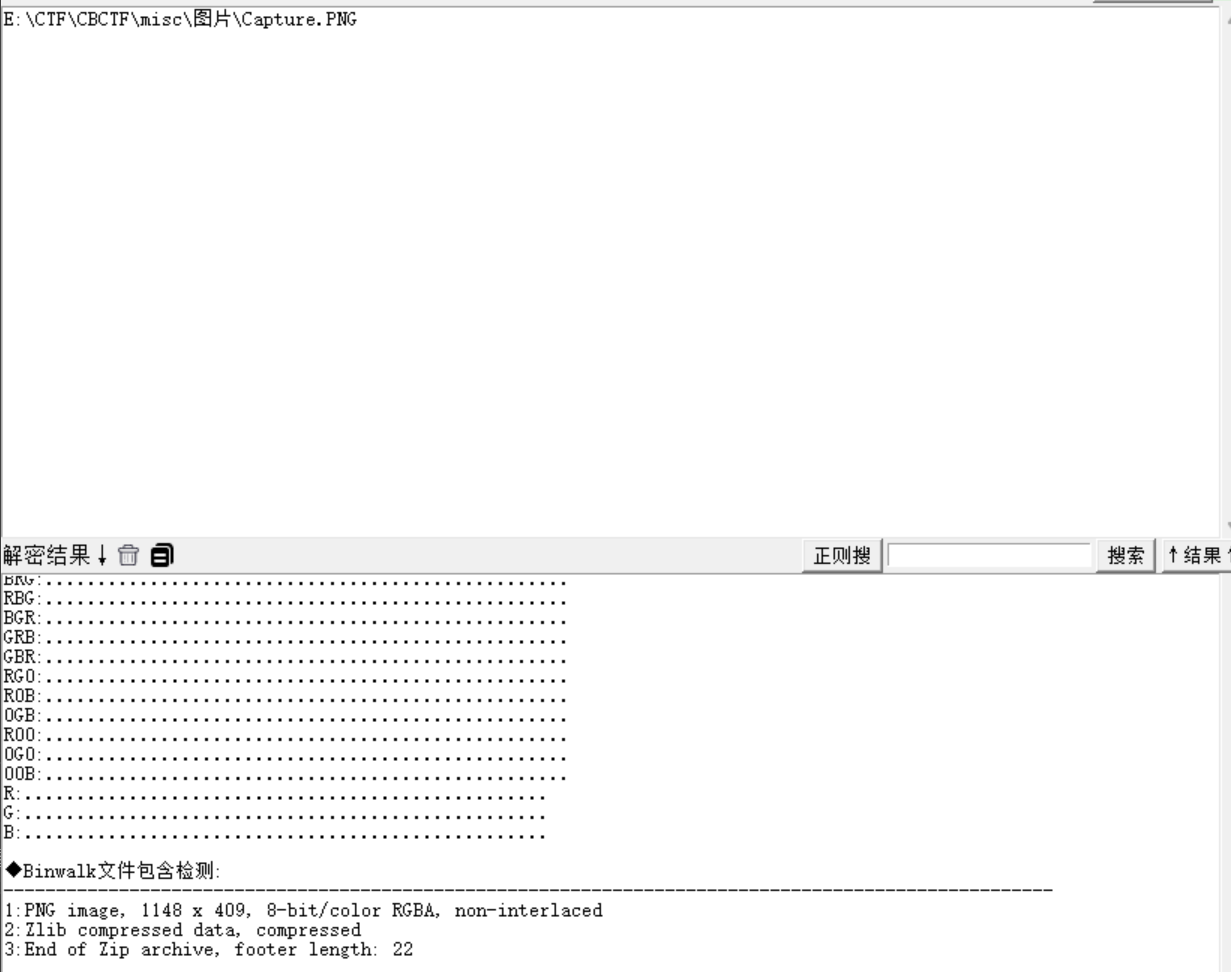

下载得到一个图片,丢到随波逐流里

发现有隐藏压缩文件,binwalk和foremost都提取一次试试(由于binwalk和foremost提取出的压缩文件可能略有不同所以两个都尝试一下) foremost提取(不会自动解压缩文件,它只提取出压缩的文件。如果压缩文件被嵌入到二进制数据中,你需要手动解压缩这些文件,幸运的是这里直接提取出了一个zip文件) binwalk提取(提取的文件只是压缩数据或嵌套数据本身,并且不一定会自动解压缩或进一步处理提取的内容。对于压缩格式的支持受限于它所识别的签名,可能无法提取一些较不常见或较新格式的压缩文件。所以这里提取出了zlib文件)

我们先尝试通过zip文件去解决

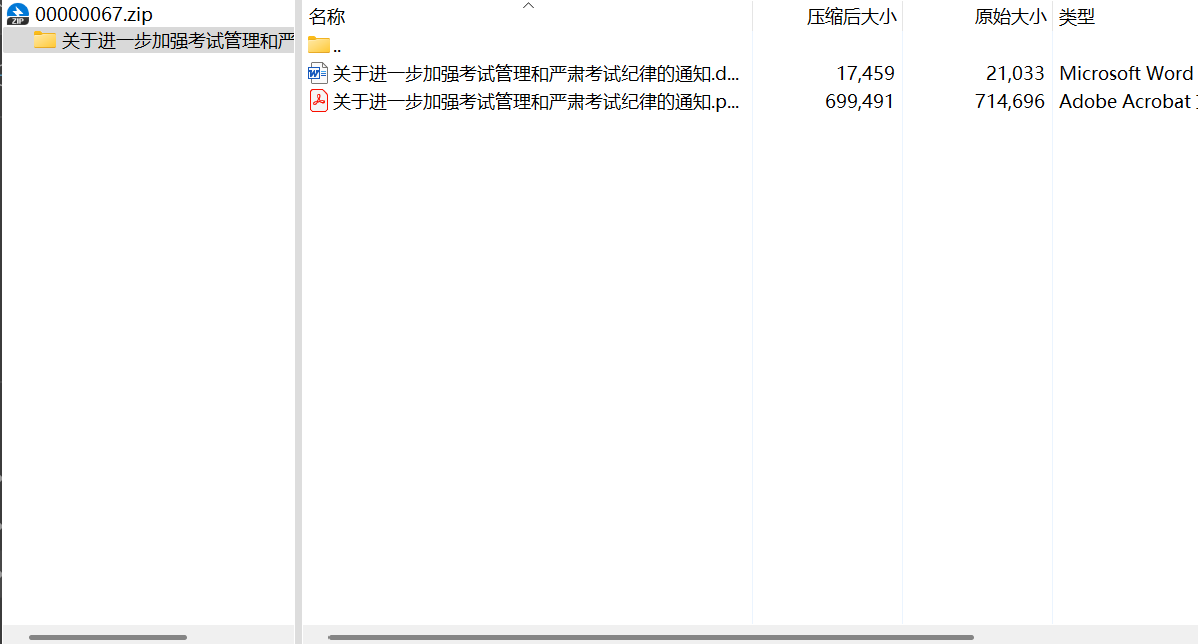

打开发现两个文件,可能是尝试明文攻击,联想到社会工程学先搜索一下文件试试

发现一个PDF一个WORD文件,下载下来压缩进行对比

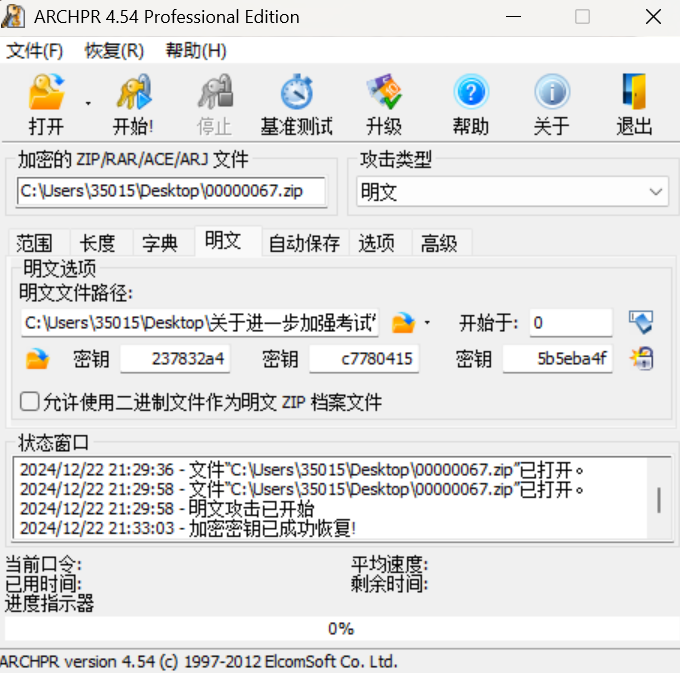

发现两个PDF文件CRC32压缩和大小相同,是同一个文件可以进行明文攻击,把提取出的zip文件中的doc文件删除后到ARCHPR中 明文攻击

加密秘钥恢复成功,在doc文件中末尾找到flag

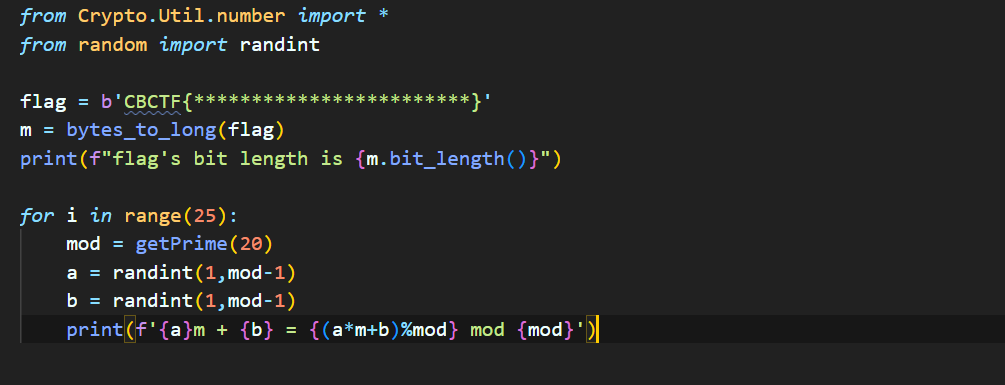

CRYPTO

EQUATION

一个比较简单的密码,可以分析,题目给出另外一个附件,其中是加密之后的内容,有25个类似的方程,加密算法即代码中给出的 [

a \cdot m + b \equiv c \mod \text{

查找得到用中国剩余定理求解多个方程且模数互质的问题

EXP:

|

|

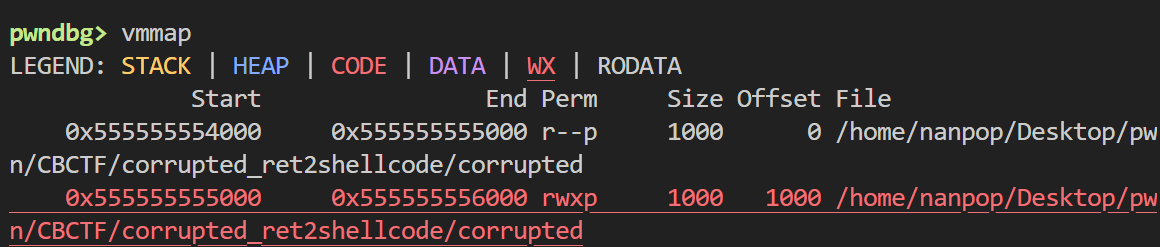

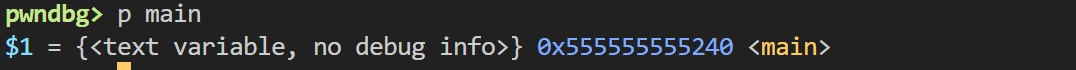

PWN

corrupted

With ELF corrupted, opportunity coexists.

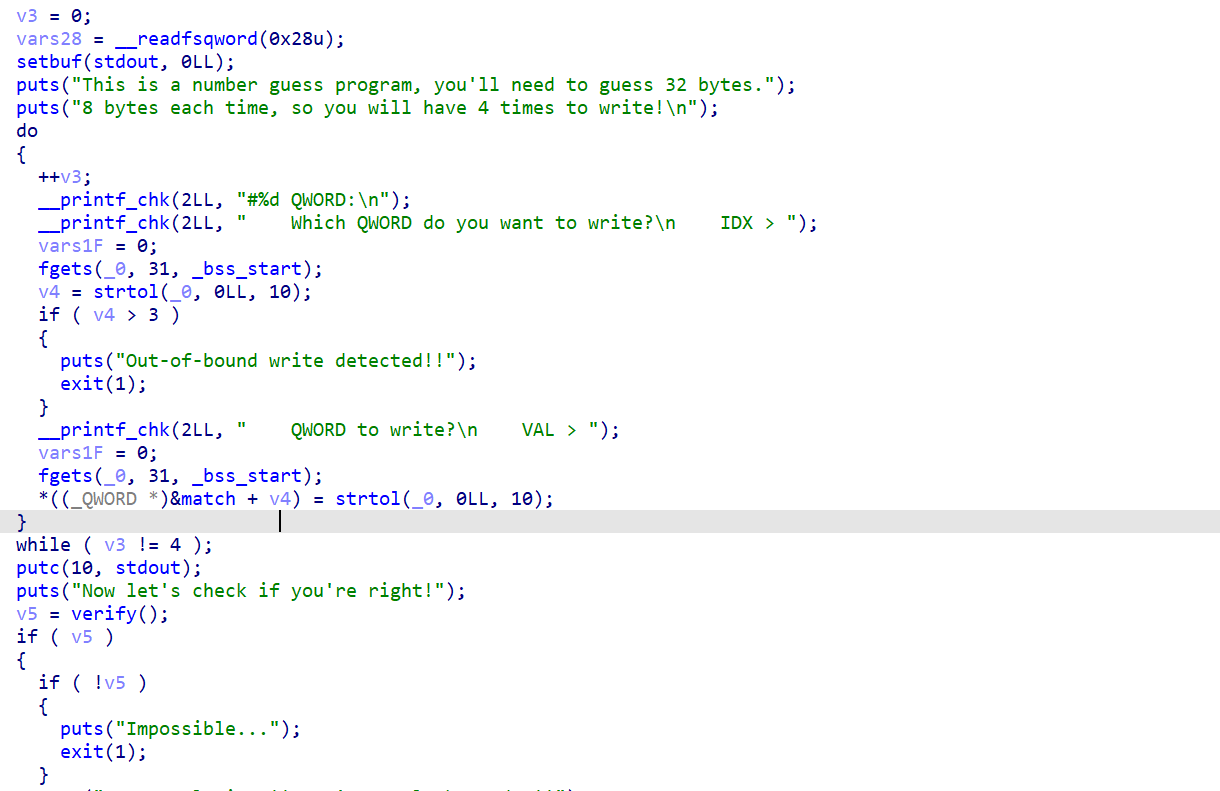

VMMAP查看空间,发生可写可执行段刚好在main函数上,打ret2shellcode IDA中查看,match函数每次发送八个字节,v4不能大于3,但是当然可以小于0,于是每次输入match函数和verify函数的偏移值,将match函数导向verify函数,然后我们第二次将shellcode打包分块发送过去,这样最后就可以执行完shellcode了,注意每次返回时地址偏移i逐步调整shellcode阶段,shellcode长度22,三次发送足以完成

EXP:

|

|

做的题实在是太少了,大一给自己定了很多目标却也很多没完成,太空太远了,就会畏惧,就会找身边可以利用的借口推脱,回过神虽然前进了却不是走在自己想要的路上。憧憬只能是游戏而不是现实,现实不能存档读档,也没有那么多让你思考的时间,所以才要一刻不停地学下去,掌控好节奏,才会有转机吧。。

剩余复现在update那篇文章